感謝高登提供的訊息以及網頁(來自 WPSecurityLock,專門關注 WordPress 安全性的部落格),原來這波災害的影響範圍含蓋整個 GoDaddy 的 Linux 虛擬主機下的所有 PHP 檔案。

WPSecurityLock 提到,這次駭客的行動是在 4/24 開始的。他們猜測,駭客似乎是上傳一個可以執行 Shell 指令的 PHP 檔,讓伺服器裡的所有 PHP 檔案都被插入惡意程式碼。而這名駭客的手法似乎也蠻利落的,不著痕跡的行動讓 GoDaddy 追查時頗感困難。

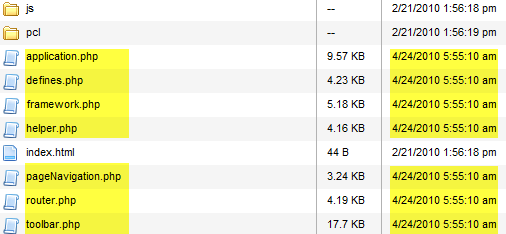

從 GoDaddy 後台的檔案管理員可以看到,所有 PHP 檔案都在 4/24 早上 5:55 的時候被修改過(被插入惡意程式碼)▼

GoDaddy 檔案還原功能 省去不少重建的麻煩

值得慶幸的是,GoDaddy 每天會自動替虛擬主機裡的檔案建立快照,意思就是每天都有備份檔案。老實說,GoDaddy 的虛擬主機用好幾年了,直到現在經由 WPSecurityLock 介紹的解決方法才知道有這個檔案原還機制。在這之前我還傻傻地重新上傳 WordPress、手動刪除每個檔案裡的惡意程式碼… Orz

既然檔案在被感染之前已經有備份,那要回復就方便多了。不然這幾天我還在為怎麼替其它檔案消毒的事而苦惱。

在這裡就記錄一下 GoDaddy 檔案復原的使用步驟。

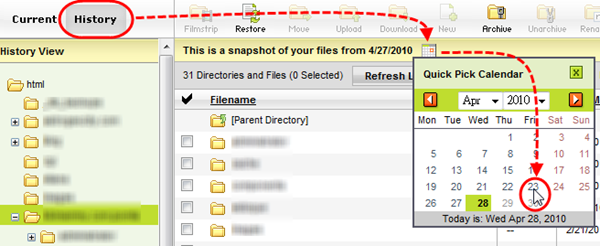

第一步、登入後台後,到 「File Manager」。在目錄樹上面點選「History」頁籤,GoDaddy 提供 30 天的快照,所以在這裡可以按下月曆小圖示,選擇檢視 30 天內任一日期的檔案。因為檔案是在 4/24 被感染的,所以選擇 4/23▼

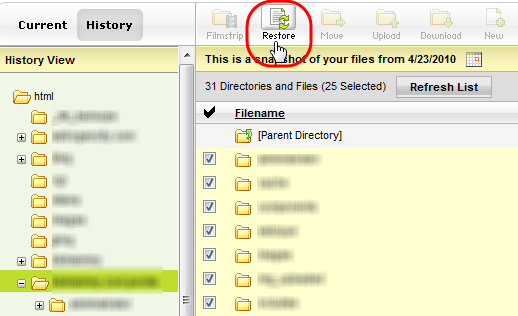

第二步、接著勾選要復原的目錄及檔案,按下工具列上的「Restore」▼

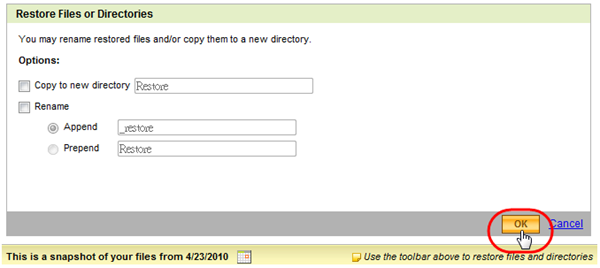

第三步、再來可以選擇是否將目錄及檔案還原到新的目錄,如果不要的話就直接按下「OK」 ▼

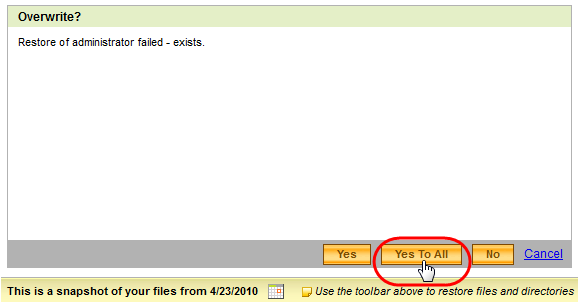

第四步、因為不是還原到新目錄,所以還原時會覆蓋掉原來的檔案(在此情況下是覆蓋掉受感染的檔案),點選「Yes To All」覆蓋所有檔案 ▼

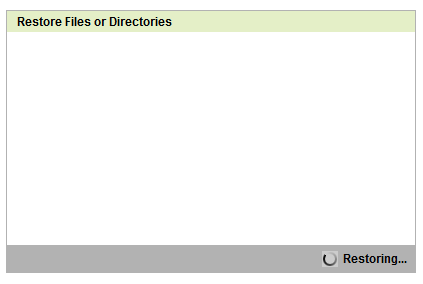

檔案還原中… ▼

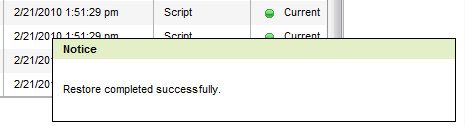

還原完畢時網頁右下角會顯示通知訊息 ▼

是否繼續用 GoDaddy?

就像高登所說的,這種找主機漏洞進行駭客攻擊的事不會只發生在特定主機商。平心而論,GoDaddy 的虛擬主機用了快四年,這次的插入惡意程式碼事件還是第一次遇到,以之前的服務品質、主機的穩定性、連線速度,我相信 GoDaddy 還是一間值得繼續信賴的主機商。

雖然 Pseric 和不來恩都建議換主機商,老實說我也的確考慮過,不過因為主機要到年底才到期,加上之前的服務品質不差,所以決定繼續使用 GoDaddy。如果到年底之前再發生同樣問題的話,那就真的得放棄支持了。在這裡也謝謝 Pseric 和不來恩的建議。

我之前在powweb也有中毒過。PS:大概9個月前吧!

GoDaddy 還會出事

那麼屌的駭客